Un equipo de analistas de seguridad afiliado a Google ha anunciado que prácticamente todas las computadoras modernas son vulnerables a los hackers debido a un conjunto de fallas de seguridad en los microprocesadores de tres de los principales fabricantes de software.

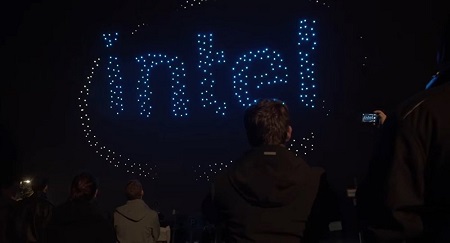

Los microprocesadores de Intel, Arm Holdings y Advanced Micro Devices (AMD) tienen el defecto, según un nuevo informe de Google Project Zero de Alphabet, Inc., cuyo objetivo declarado es determinar las fallas de seguridad en un nuevo software el día cero, que es el día en que los hackers descubren el defecto en cualquier software.

La falla, cuyo código se ha llamado “Spectre”, permite que los microprocesadores de las tres compañías sean “engañados” para que entreguen información secreta a los hackers. Además, los microprocesadores Intel sufren de una falla por separado llamada “Meltdown”, que permite a los hackers eludir las barreras de hardware, lo que les permite leer la memoria y robar contraseñas.

Los microprocesadores de Intel fabricados en la última década tienen un defecto en su memoria kernel, a la que normalmente no pueden acceder los usuarios porque solo permite que el procesador interactúe con las aplicaciones. Meltdown permite a los conocedores de la tecnología acceder a la memoria kernel, que puede exponer información privada como contraseñas y explotar otros defectos de seguridad de la computadora.

En declaraciones a Reuters, el miembro del Project Zero, Daniel Gruss, quien también es investigador de la Graz University of Technology, se refirió a Meltdown como “probablemente uno de los peores errores de la CPU (Central Processing Unit – microprocesadores) jamás encontrados”.

Gruss agregó que Meltdown sería relativamente fácil de arreglar con parches de software, pero Spectre, aunque es menos peligroso, afecta a muchos más dispositivos y será mucho más difícil de remediar.

El anuncio envió ondas de choque a través del mundo de la ciberseguridad. Intel y ARM anunciaron el jueves su intención de lanzar un parche lo antes posible que supuestamente cerraría el agujero mediante una actualización de su sistema operativo.

“Intel comenzó a proporcionar actualizaciones de software y firmware para mitigar estos defectos”, dijo Intel en un comunicado. “Contrariamente a algunos informes, cualquier impacto en el “rendimiento” depende de la carga de trabajo y, para el usuario promedio de computadora, no debería ser significativo y se mitigará con el tiempo”.

Mientras tanto, el portavoz de ARM, Phil Hughes, dijo que ya habían compartido el parche con sus socios, incluido Google (que usa ampliamente los procesadores ARM en sus dispositivos móviles Android) y Samsung.

“Este método solo funciona si un determinado tipo de código maligno ya se está ejecutando en un dispositivo y podría, en el peor de los casos, provocar el acceso a pequeñas cantidades de datos de la memoria privilegiada”, dijo Hughes en una declaración por correo electrónico.

Google emitió una declaración por su cuenta, diciendo que sus teléfonos Android, Nexus y Pixel están protegidos, siempre que estén ejecutando las últimas actualizaciones de seguridad. Los usuarios del navegador web Chrome de Google y la mayoría de los proyectos de la nube de Google deberán instalar actualizaciones.

Project Zero también dijo que Apple y Microsoft publicarían parches propios. Microsoft se negó a hacer comentarios, mientras que Apple dijo que todos los sistemas Macintosh y dispositivos operando con Apple IOS se ven afectados, pero no hubo informes de consumidores afectados.

En declaraciones a Loud & Clear de Radio Sputnik con Brian Becker y John Kiriakou, el veterano de la NSA convertido en denunciante, William Binney, dijo que estos agujeros de seguridad son una gran amenaza para la privacidad, ya que ninguna computadora está a salvo del espionaje gubernamental. “Si te persiguen, te atraparán”, dijo Binney. “Tienen muchas formas de hackear a través de sistemas operativos, firewalls, contraseñas, así que si realmente están detrás de ti, estás muerto”.

El error, según Binney, “se remonta a la GCHQ (the Government Communications Headquarters, la agencia británica de inteligencia de señales) hackeando a Gemalto, una compañía en the Netherlands donde estaban fabricando microprocesadores, y lo que hicieron fue extraer de la web toda la equivalencia de los códigos de acceso y los identificadores de los dispositivos. Eso es lo que se coloca en su computadora o teléfono celular, de modo que cuando inicia sesión, su identificador se conecta. Esto significa que el sistema tiene su código de acceso para conectarse con usted y enviarle datos. ”

“Pero cuando lo hicieron, sacaron miles de millones de relaciones en los microprocesadores. Si tiene una computadora o un teléfono celular, y se conecta a la red, su identificador se conecta. Entonces su código de acceso es la red, lo sabe desde el microprocesador, y por lo tanto, puede trabajar en la red. Su contraseña es algo que podría proteger sus archivos, pero el GCHQ estaba tratando de romper contraseñas para que ahora puedan ir directamente a ese intento cada vez que inicie sesión en cualquier parte del mundo ”

En otras palabras, incluso las comunicaciones encriptadas a través de aplicaciones como Protonmail o WhatsApp no protegen contra las señales de las agencias de inteligencia como GCHQ o la NSA porque estas tienen la capacidad de acceder a sus datos directamente a través del microprocesador de la computadora.

Fuente: Sputnik